Spis treści

- Jak działa oszustwo „na kupującego”?

- Jak działają oszuści: infrastruktura i metody technologiczne

- Główne kanały dystrybucji

- Przykładowe wiadomości phishingowe

- Rola systemów antyfraudowych na przykładzie CFD

- Jak przeciwdziałać oszustwom „na kupującego”?

- Case study skuteczna detekcja fraudu na przykładzie realnego incydentu

- Podsumowanie

- Najczęściej zadawane pytania

Oszustwo „na kupującego” to jedna z popularniejszych metod

wyłudzania danych i środków finansowych w internecie. Najczęściej

zaczyna się od niewinnej wiadomości np. na platformie

sprzedażowej czy komunikatorze w której rzekomy kupujący prosi

sprzedawcę o kliknięcie w link do „odbioru płatności” lub

„nadania przesyłki”. Strona wygląda znajomo, ale to fałszywy

serwis logowania do bankowości internetowej.

Schematy tego typu opierają się na socjotechnice i złudnym poczuciu bezpieczeństwa, a ich skutki mogą być kosztowne zarówno dla użytkowników, jak i dla instytucji finansowych.

Coraz częściej jednak narzędzia takie jak device fingerprinting czy weryfikacja behawioralna pomagają przy ich wykrywaniu.

Przyjrzyjmy się dokładniej, jak działa oszustwo „na kupującego”, jakie techniki stosują cyberprzestępcy i jak nowoczesne systemy potrafią je wykrywać, zanim dojdzie do utraty środków.

Jak działa oszustwo „na kupującego”?

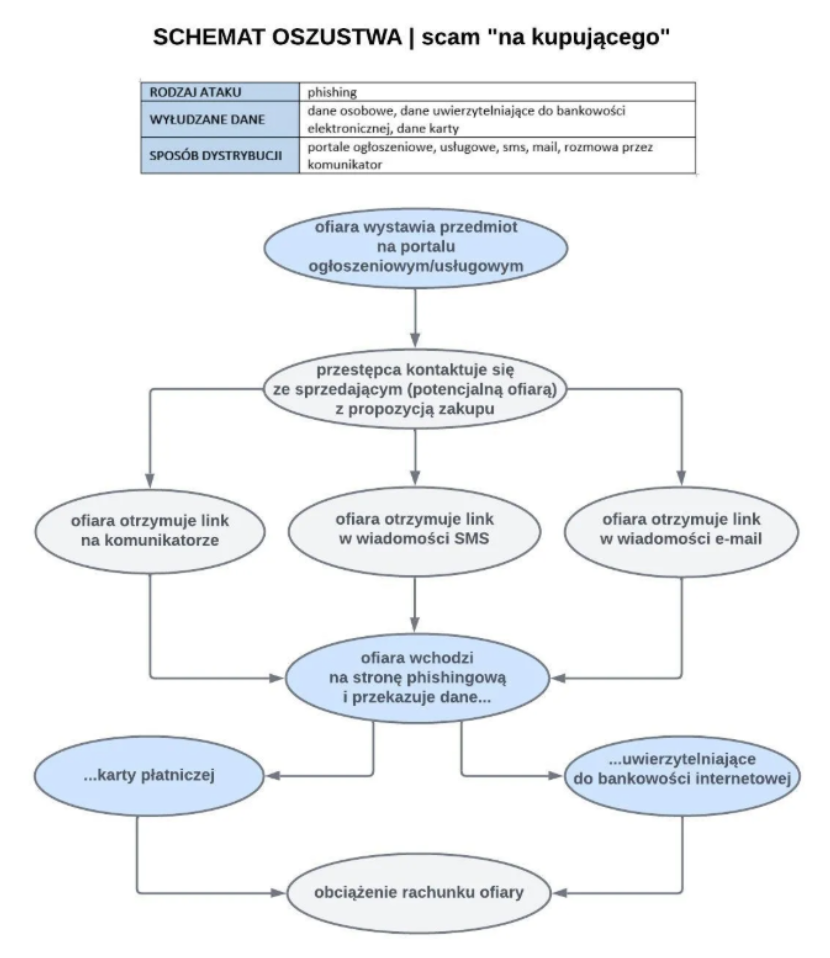

Oszustwo „na kupującego” to zorganizowany i powtarzalny schemat wyłudzania danych oraz pieniędzy od osób sprzedających przedmioty na portalach ogłoszeniowych. Ofiara otrzymuje wiadomość z linkiem prowadzącym do strony, która została zaprojektowana tak, by wyglądać jak oficjalny serwis na przykład system płatności lub formularz potwierdzający nadanie przesyłki.

Typowy przebieg ataku:

Publikacja ogłoszenia przez sprzedawcę

oszuści śledzą nowe oferty na różnych polskich i zagranicznych platformach sprzedażowych.Kontakt poza platformą

przestępcy szybko nawiązują rozmowę przez komunikator lub SMS i namawiają do przejścia poza portal.Przesłanie fałszywego linku

pod pretekstem płatności lub wysyłki oszust wysyła link, który przekierowuje do spreparowanej strony.Podanie danych przez ofiarę

użytkownik, nieświadomy zagrożenia, wpisuje w formularzu login i hasło do bankowości lub dane karty.Logowanie do konta i próba kradzieży środków

oszuści błyskawicznie wykorzystują przejęte dane.Realizacja transakcji

bez silnego uwierzytelnienia (MFA), możliwe jest szybkie wyprowadzenie środków lub modyfikacja ustawień konta.

Problem oszustw „na kupującego” rośnie w siłę, co potwierdzają najnowsze raporty. W 2023 roku tego typu ataki odpowiadały za 18% wszystkich incydentów phishingowych związanych z portalami aukcyjnymi i sprzedażowymi.

W kolejnym roku dynamika była jeszcze bardziej niepokojąca. Zgodnie z Raportem CERT Orange Polskaza 2024r., oszustwa „na kupującego” i inne fałszywe płatności stanowiły już około 30% wszystkich zarejestrowanych ataków phishingowych.

Schemat oszustwa na kupującego, UKNF.Źródło: cebrf.knf.gov.pl

Jak działają oszuści: infrastruktura i metody technologiczne

O skuteczności oszustw „na kupującego” decyduje nie tylko socjotechnika, ale także rozbudowane zaplecze technologiczne. Przestępcy korzystają z gotowych narzędzi, automatyzacji i usług fraud-as-a-service, które pozwalają im działać na masową skalę.

Fałszywe bramki płatnicze i strony logowania

Oszust tworzy stronę do złudzenia przypominającą prawdziwy serwis. W tym celu wykorzystuje:

identyczne kolory, logotypy i ikony bezpieczeństwa,

formularze odwzorowujące logowanie,

adresy URL z drobną modyfikacją.

W bardziej zaawansowanych przypadkach stosuje się live phishing, czyli przekazywanie danych do prawdziwego serwisu w czasie rzeczywistym, by nie wzbudzić podejrzeń.

Spoofing i podszywanie się pod zaufane źródła

Aby zwiększyć wiarygodność, oszuści sięgają po różne techniki:

wiadomości SMS łudząco przypominające komunikaty od autoryzowanych dostawców/serwisów,

e-maile wysyłane z adresów łudząco podobnych do oficjalnych domen,

kontakty mogą przyjmować nazwy typu „Dział Bezpieczeństwa”, by wzbudzać zaufanie i tworzyć pozory autentyczności.

Dzięki temu nawet ostrożny użytkownik może uznać taką wiadomość za autentyczną.

Automatyzacja i kampanie fraud-as-a-service

Oszuści często korzystają z gotowych zestawów narzędzi, dostępnych w darknecie. Zawierają one:

kreatory fałszywych stron,

panele do zarządzania linkami i ofiarami,

boty automatycznie monitorujące nowe ogłoszenia,

alerty push po kliknięciu w link przez ofiarę.

Główne kanały dystrybucji

Oszuści dysponują zapleczem umożliwiającym tworzenie realistycznych stron phishingowych, fałszywych bramek płatniczych czy wykorzystywanie spoofingu. To jednak nie wystarczy, by skutecznie przeprowadzić oszustwo. Kluczowym elementem jest dotarcie do ofiary przez odpowiedni kanał komunikacji taki, który wzbudza zaufanie i pozwala szybko nawiązać kontakt poza kontrolą platformy ogłoszeniowej czy operatora płatności.

Najczęściej wykorzystywane przez oszustów kanały dystrybucji:

Portale ogłoszeniowe

To tu zaczyna się większość ataków. Oszuści natychmiast

wyszukują nowe ogłoszenia i inicjują kontakt.

Typowe

cechy tego etapu:

wiadomość od „kupującego” pojawia się bardzo szybko po wystawieniu ogłoszenia,

konto „kupującego” często wygląda realistycznie zawiera zdjęcie, historię aktywności, a czasem także lokalizację,

kontaktujący się użytkownik zachęca do przejścia na prywatny kanał: SMS, komunikator.

Dzięki temu oszust od razu buduje złudzenie wiarygodności i kontroluje dalszy przebieg rozmowy, z dala od moderacji portalu.

Komunikatory

Po przeniesieniu rozmowy na komunikator oszuści uzyskują większą

swobodę działania. Wykorzystują to, by przesłać link do

spreparowanej strony.

Typowe

elementy wiadomości:

spoofing nazw kontaktów lub numerów telefonów,

logo znanej firmy kurierskiej, link stylizowany na system szybkich płatności,

często używane są skrócone linki (np. bit.ly), by ukryć podejrzaną domenę,

czasami wiadomość imituje automatyczny system transakcyjny zawiera numer zamówienia, kwotę, nazwę portalu.

Dzięki tej formie kontaktu oszust może szybko zbudować relację i zminimalizować podejrzenia ofiary, zanim ta zdąży zweryfikować adres URL lub skonsultować sprawę.

SMS i e-mail

Część ataków przeprowadzana jest za pomocą wiadomości SMS lub

e-maili, które do złudzenia przypominają systemowe komunikaty od

znanych firm.

Najczęstsze

elementy takich wiadomości:

nazwa nadawcy imitująca sprawdzony podmiot,

krótki tekst informujący o „otrzymaniu płatności”, „potrzebie potwierdzenia przesyłki” lub „zakończeniu transakcji”,

spreparowany link prowadzący do fałszywej strony domena różni się jedną literą lub końcówką (np. .com zamiast .pl),

dodatkowa presja czasowa: np. „Link aktywny tylko przez 15 minut”.

Wiele z tych wiadomości wygląda jak wygenerowane automatycznie co dodatkowo zmniejsza czujność użytkownika i zwiększa skuteczność ataku. Użytkownicy powinni

zachować szczególną ostrożność, jeśli rozmowa z nieznajomym kupującym szybko przenosi się poza portal ogłoszeniowy, a następnie pojawia się prośba o kliknięcie w zewnętrzny link.

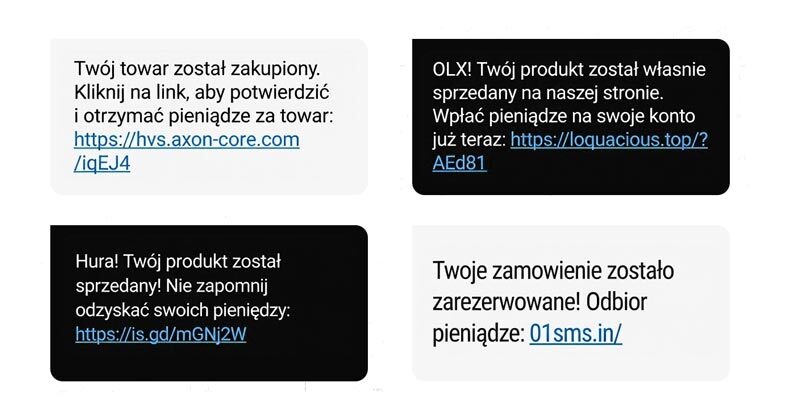

Przykładowe wiadomości phishingowe

Po przygotowaniu zaplecza technicznego fałszywych stron, domen i kanałów komunikacji oszuści przechodzą do kluczowego etapu ataku: bezpośredniego kontaktu z ofiarą. To właśnie wiadomości, które trafiają do sprzedających, uruchamiają mechanizm oszustwa „na kupującego”.

Wiadomości te często stylizowane są na automatyczne powiadomienia z portali sprzedażowych, firm kurierskich lub systemów płatności. Poniżej prezentujemy screeny rzeczywistych wiadomości SMS, e-maili oraz konwersacji z komunikatorów, które zostały wykorzystane w próbach wyłudzenia danych lub środków.

Rola systemów antyfraudowych na przykładzie CFD

W obliczu coraz bardziej zautomatyzowanych i precyzyjnych ataków oszustów, tradycyjne mechanizmy zabezpieczeń oparte wyłącznie na regułach lub limicie transakcyjnym stają się niewystarczające. Kluczowe staje się wczesne wykrycie podejrzanej aktywności jeszcze przed wykonaniem transakcji. Tu właśnie swoją rolę odgrywają nowoczesne platformy antyfraudowe, takie jak Cyber Fraud Detection (CFD).

Jak działa system antyfraudowy CFD w przypadku oszustwa „na kupującego”?

Systemy takie jak CFD analizują wiele warstw danych jednocześnie, wykorzystując modele heurystyczne, fingerprinting urządzeń, oraz logikę regułową. Przykładowy przebieg reakcji systemu wygląda następująco:

Ofiara otrzymuje wiadomość z linkiem i loguje się na fałszywej stronie banku.

Oszuści natychmiast próbują wykorzystać przejęte dane do zalogowania się na prawdziwą stronę bankowości internetowej.

CFD analizuje parametry logowania m.in. wersję przeglądarki, system operacyjny, lokalizację, czy czas aktywności.

W bardzo krótkim czasie (milisekundy) system wykrywa niezgodność profilu urządzenia lub niestandardowe zachowanie np. logowanie z innego kraju, zmieniony język przeglądarki, inna rozdzielczość ekranu.

CFD, opierając się na silniku reguł antyfraudowych, uruchamia odpowiednie mechanizmy, które alertują analityków i zachęcają do weryfikacji podejrzanego logowania lub transakcji.

Przykład reguły wykrytej przez CFD

W jednym z rzeczywistych przypadków system wygenerował alert na podstawie:

30 aktywowanych reguł ryzyka,

niezgodności fingerprintu między pierwszym a drugim logowaniem (w ciągu kilkudziesięciu sekund),

braku zgodności z dotychczasowymi zachowaniami użytkownika (inny zakres godzinowy, inne urządzenie, inny język przeglądarki),

próby dostępu do panelu z nowego kraju, z którym użytkownik wcześniej nie miał żadnych sesji.

Dlaczego to działa?

Systemy takie jak CFD łączą:

device fingerprinting identyfikacja charakterystyki urządzenia, przeglądarki, ekranu, systemu,

modele ryzyka oceniające prawdopodobieństwo oszustwa na podstawie historii użytkownika i porównania z innymi historycznymi danymi klienta.

Ich przewaga polega na działaniu w czasie rzeczywistym i na poziomie infrastruktury zanim użytkownik zdąży złożyć reklamację lub zauważyć utratę środków.

Wartość dla instytucji finansowych i fintechów

Zastosowanie systemów antyfraudowych, takich jak CFD, pozwala:

na odrzucenie podejrzanych logowań przez system,

ograniczyć straty finansowe i reputacyjne,

budować zaufanie użytkowników dzięki proaktywnemu podejściu do bezpieczeństwa.

Co istotne skuteczność takich systemów nie opiera się wyłącznie na twardych regułach, ale na elastycznych modelach, które uczą się schematów zachowań oszustów i dopasowują do zmieniających się technik wyłudzania danych. W wielu przypadkach to właśnie szybkość wykrycia i odpowiednia reakcja na zaistniałą sytuację decydują o tym, czy środki klienta zostaną skutecznie zabezpieczone.

Jak przeciwdziałać oszustwom „na kupującego”?

Nowoczesne systemy antyfraudowe, takie jak CFD, pozwalają wykryć próbę przejęcia konta czy logowania z podejrzanego urządzenia w czasie rzeczywistym. To jednak tylko jeden element skutecznej strategii obrony. Aby realnie ograniczyć ryzyko utraty środków przez klientów, instytucje powinny podejmować skoordynowane działania w kluczowych obszarach, takich jak wykorzystywana technologia oraz edukacja.

Zabezpieczenia technologiczne

Skuteczna ochrona opiera się na wielowarstwowej analizie ryzyka obejmującej m.in. device fingerprinting, geolokalizację i wykrywanie anomalii oraz dynamicznych regułach alertowych reagujących na bieżące wektory ataku. Istotna jest także blokada transakcji z podejrzanych urządzeń lub do nietypowych odbiorców.

Edukacja klientów

Równie istotnym elementem prewencji jest edukacja klientów. Instytucje finansowe powinny prowadzić systemowe kampanie informacyjne na temat aktualnych schematów oszustw, w tym zagrożeń związanych z fałszywymi bramkami płatniczymi czy phishingiem. Ważna jest również współpraca z platformami ogłoszeniowymi, by wspólnie ostrzegać użytkowników przed klikaniem w zewnętrzne linki i podejmowaniem działań poza oficjalnym ekosystemem danej usługi.

Kluczowe jest także promowanie zasady ograniczonego zaufania i zachęcanie klientów, by w razie jakichkolwiek wątpliwości co do autentyczności wiadomości lub transakcji, niezwłocznie kontaktowali się ze swoim bankiem.

Współpraca międzysektorowa

Współpraca międzysektorowa odgrywa istotną rolę w zwalczaniu oszustw. Duże znaczenie ma tu wymiana informacji pomiędzy subskrybentami rozwiązań antyfraudowych, takich jak PAF (Platforma Antyfraudowa) czy CFD (Cyber Fraud Detection). Istotne jest także raportowanie złośliwych domen do rejestratorów i CERT Polska oraz ujednolicanie komunikatów bezpieczeństwa między instytucjami, aby użytkownicy otrzymywali spójne i zrozumiałe ostrzeżenia.

Case study skuteczna detekcja fraudu na przykładzie realnego incydentu

Zespół analityków bezpieczeństwa jednej z instytucji finansowych, korzystającej z platformy Cyber Fraud Detection (CFD), odnotował przypadek, w którym schemat oszustwa na kupującego został przerwany przed utratą środków przez klienta. Poniżej przedstawiamy uproszczony przebieg tego incydentu.

Scenariusz wyłudzenia

Klient indywidualny wystawił ogłoszenie na platformie sprzedażowej.

Kilkanaście minut później otrzymał wiadomość na komunikatorze z informacją o rzekomej płatności oraz linkiem do odbioru środków.

Kliknięcie w link przekierowało go na stronę udającą serwis bankowości internetowej. Klient wpisał login i hasło, nieświadomie przekazując dane oszustom.

Działanie systemu CFD krok po kroku

Natychmiast po wpisaniu danych logowania, przestępca z innego urządzenia próbował zalogować się do prawdziwego systemu bankowego.

Platforma CFD wykryła drastyczne różnice w fingerprintach urządzeń oraz różne adresy IP (klient: Polska, atakujący: Rosja).

System rozpoznał próbę równoległego logowania w bardzo krótkim czasie, co uruchomiło reguły wysokiego ryzyka.

CFD zablokował drugą próbę logowania.

Dzięki szybkiej reakcji systemu nie doszło do przejęcia konta ani utraty środków. Klient został natychmiast poinformowany o zagrożeniu i zmienił dane dostępowe, a cała sytuacja została zarejestrowana jako próba oszustwa i przekazana do dalszej analizy.

To studium przypadku pokazuje, że skuteczna ochrona przed oszustwami na kupującego nie musi polegać wyłącznie na reakcji „post factum”. Odpowiednio skonfigurowane narzędzia mogą zareagować natychmiast, zanim dojdzie do transakcji, i tym samym uratować oszczędności klienta.

Podsumowanie

Oszustwo „na kupującego” to jedno z najczęstszych zagrożeń, z jakimi mierzą się użytkownicy portali ogłoszeniowych i systemów bankowości internetowej. Atak opiera się na socjotechnice, fałszywych bramkach płatniczych oraz spoofingu, a jego celem jest przejęcie danych logowania lub środków.

Skuteczna ochrona wymaga reakcji jeszcze przed transakcją –poprzez analizę behawioralną, device fingerprinting i alerty w czasie rzeczywistym. Kluczowe znaczenie ma też projektowanie procesów z myślą o bezpieczeństwie oraz edukacja klienta. Instytucje, które łączą te elementy, są w stanie realnie ograniczyć skutki tego typu ataków.

Najczęściej zadawane pytania

Skąd wiadomo, że link do płatności otrzymany od kupującego jest fałszywy?

Zwróć uwagę na adres strony często różni się od oryginalnego tylko jedną literą lub nietypową końcówką domeny. Brak certyfikatu SSL, literówki i ogólny brak spójności graficznej to kolejne sygnały ostrzegawcze.

Czy bank może odzyskać moje pieniądze po oszustwie „na kupującego”?

To zależy od konkretnego przypadku i momentu zgłoszenia. Im szybciej poinformujesz bank, tym większe szanse na zablokowanie lub odzyskanie środków. Warto też złożyć zawiadomienie na policję i poinformować CERT Polska.

Jak mogę samodzielnie zwiększyć swoje bezpieczeństwo podczas sprzedaży online? Nigdy nie klikaj w linki przesłane poza oficjalną platformą, nie podawaj danych logowania ani danych karty poza stroną OLX lub innym zweryfikowanym serwisem. W razie wątpliwości skonsultuj się ze swoim bankiem.

Czy wystawianie ogłoszeń np. na Allegro jest w ogóle bezpieczne?

Tak, samo korzystanie z portali ogłoszeniowych nie jest niebezpieczne zagrożenie pojawia się, gdy oszust próbuje wyprowadzić Cię poza oficjalny system. Zawsze komunikuj się wewnątrz platformy i nie klikaj w podejrzane linki.

Na czym polega device fingerprinting i jak pomaga chronić moje konto?

To technologia, która identyfikuje Twoje urządzenie na podstawie cech technicznych, takich jak przeglądarka, system, ekran. Dzięki temu system może rozpoznać, że do konta próbuje zalogować się ktoś inny z zupełnie innego urządzenia.